Introduktion

Bekymrer du dig om at beskytte dine onlineoplysninger mod cyberangreb? Så er du heldig! Tjek de bedste pentesting-værktøjer til at øge cybersikkerheden. Disse værktøjer kan finde sårbarheder og forbedre sikkerheden for dine digitale aktiver. Vær proaktiv over for trusler, og beskyt dine data ved at bruge de rigtige værktøjer. Lad os dykke ned i de bedste muligheder for at sikre din online tilstedeværelse.

Oversigt over pentesting-værktøjer inden for cybersikkerhed

Penetrationstest inden for cybersikkerhed indebærer, at man bruger forskellige værktøjer til at finde sårbarheder.

Nogle almindeligt anvendte værktøjer er nmap, Wireshark, Nessus, Metasploit, hashcat og John the Ripper.

Platforme som pentest-tools.com og G2 2023 tilbyder en bred vifte af værktøjer til effektiv testning.

Disse værktøjer kan kortlægge angrebsflader, udnytte sårbarheder som SQL-injection, knække adgangskoder og generere rapporter til sikkerhedsteams.

Aircrack-ng og Nessus hjælper med at scanne åbne porte, finde sårbarheder og vurdere sikkerheden på cloud- og on-premise-systemer.

Alt-i-en-platformen til effektiv SEO

Bag enhver succesfuld virksomhed ligger en stærk SEO-kampagne. Men med utallige optimeringsværktøjer og -teknikker at vælge imellem kan det være svært at vide, hvor man skal starte. Nå, frygt ikke mere, for jeg har lige det, der kan hjælpe dig. Jeg præsenterer Ranktracker alt-i-en platformen til effektiv SEO

Vi har endelig åbnet for gratis registrering til Ranktracker!

Opret en gratis kontoEller logge ind med dine legitimationsoplysninger

Etiske hackingteknikker, kreative hackingmetoder og analyse af netværksprotokoller er også afgørende for at identificere trusler i trådløse netværk.

Populære værktøjer til penetrationstest

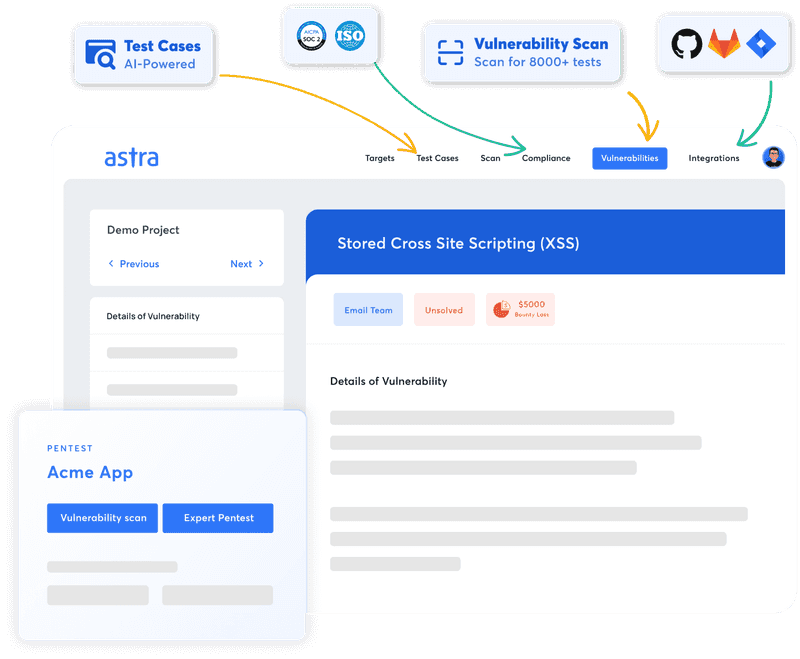

Astra Pentest: Din ultimative pentest-løsning

Nøgleegenskaber:

- Platform: Web-baseret

- Effektivitet i pentesting: Kombinerer løbende automatiseret scanning med målrettede manuelle vurderinger.

- Nøjagtighed: Garanterer ingen falske positiver.

- Overholdelse af standarder: Overholder PCI-DSS, HIPAA, ISO27001 og SOC2.

- Ekspertvejledning til rettelser: Tilgængelig.

- Sømløs integration: Inkluderer Slack, Jira, GitHub, GitLab, Jenkins og meget mere.

- Prisfastsættelse: Begynder ved $1999 årligt.

Astra Pentest Platform er et altomfattende pentesting-værktøj, der kombinerer automatiseret scanningsteknologi forbedret af AI med grundig manuel pentesting for at opfylde en række branchebenchmarks, herunder OWASP TOP 10 og SANS 25.

Takket være vores omhyggeligt kuraterede scanninger kan vi med sikkerhed tilbyde nul falske positiver, mens vores omfattende manuelle test afslører alvorlige trusler såsom brud på betalingsgateways og logiske fejl.

Denne SaaS-løsning, der er nem at implementere, har en praktisk Chrome-udvidelse til registrering af logins, hvilket letter autentificerede scanninger bag login-mure uden besværet med gentagen reauthentication.

Hvorfor vælge Astra til dine pentesting-behov?

Med vores sikkerhedsingeniørers samlede ekspertise gennem mere end 50 år og et arkiv med mere end 9.300 automatiserede tests og overensstemmelseskontroller udstyrer Astra virksomheder og sikkerhedsfolk med de værktøjer, de skal bruge for at opfylde deres sikkerhedsmål effektivt.

Fordele:

- Passer ubesværet ind i din CI/CD-pipeline.

- Konsekvent sårbarhedsscanning med regelmæssigt opdaterede scanningskriterier.

- Arbejd sammen med certificerede sikkerhedseksperter (OSCP, CEH), der har bidraget til CVE'er.

- Sorter og reparer hurtigt sårbarheder.

- Producere skræddersyede rapporter, der er både ledelses- og udviklervenlige.

Begrænsninger:

- Tilbyder kun en uges gratis prøveperiode.

Kali Linux

Kali Linux er et populært operativsystem, der bruges til penetrationstest inden for cybersikkerhed. Det har mange værktøjer til at finde sårbarheder i netværk, webapps, databaser og Wi-Fi. Værktøjer som Nmap, Wireshark, Nessus, Metasploit, John the Ripper og Aircrack-ng bruges ofte i Kali Linux. Det kan analysere netværksprotokoller, oprette rapporter om sårbarheder og knække adgangskoder.

Kali Linux er kendt for sin brede vifte af udnyttelsesværktøjer, herunder SQL-injektion, cloud-sikkerhedstest og sårbarhedsscannere. Etiske hackere, penetrationstestere og sikkerhedsteams vælger ofte Kali Linux på grund af dets stærke funktioner og hacking-workflows, der er skræddersyet til testmiljøer.

Burp Suite

Burp Suite er et værktøj, der bruges af pentestere. Det hjælper med at finde sårbarheder i webapplikationer. Nogle af dets vigtigste funktioner er:

- Aflytning af webtrafik

- Scanning efter almindelige sårbarheder

- Udnyttelse af fejl til at tjekke sikkerhedsniveauer

Ved scanning af webapplikationer analyserer Burp Suite anmodninger og svar. Det hjælper pentestere med at opdage sikkerhedsproblemer som SQL injection eller cross-site scripting.

Alt-i-en-platformen til effektiv SEO

Bag enhver succesfuld virksomhed ligger en stærk SEO-kampagne. Men med utallige optimeringsværktøjer og -teknikker at vælge imellem kan det være svært at vide, hvor man skal starte. Nå, frygt ikke mere, for jeg har lige det, der kan hjælpe dig. Jeg præsenterer Ranktracker alt-i-en platformen til effektiv SEO

Vi har endelig åbnet for gratis registrering til Ranktracker!

Opret en gratis kontoEller logge ind med dine legitimationsoplysninger

Hvis du vil bruge Burp Suite effektivt i penetrationstest, skal du kombinere det med andre værktøjer som Nmap til netværksscanning, Wireshark til analyse af netværksprotokoller og Metasploit til automatiseret udnyttelse.

Pentestere kan oprette detaljerede rapporter om deres fund med Burp Suite. Det hjælper sikkerhedsteams eller netværksadministratorer med at rette kritiske sårbarheder.

Wireshark

Wireshark er et kraftfuldt værktøj til analyse af netværkssikkerhed. Det opfanger og analyserer netværkstrafik i realtid. Dette værktøj hjælper med at opdage og analysere netværkssårbarheder. Pentestere bruger det til at inspicere pakker for exploits som SQL-injektioner. De kan også identificere åbne porte, netværksprotokoller og sikkerhedsbrister, som angribere kan udnytte.

Wireshark bruges ofte til penetrationstest. Det overvåger netværksaktivitet, analyserer datapakker og genererer detaljerede rapporter. Det integreres i automatiserede scanningsworkflows med værktøjer som Nmap, Nessus og Metasploit for at opdage sårbarheder.

Netværksadministratorer og sikkerhedsteams bruger Wireshark til at sikre aktiver, især i cloud- eller trådløse netværk. Det identificerer og mindsker sikkerhedsrisici i webapplikationer og databaser.

Platforme til pentesting-værktøjer

pentest-tools.com

Pentest-tools.com tilbyder en række værktøjer til effektiv pentesting. Disse værktøjer dækker netværksscanning og sårbarhedsvurdering.

Platformen omfatter automatiserede scannere, testværktøjer til webapplikationer og exploitation frameworks. Disse værktøjer hjælper pentestere med at finde sårbarheder i netværk og webapplikationer.

Populære værktøjer som Kali Linux, Burp Suite og Wireshark bruges til dybdegående penetrationstest på pentest-tools.com. De hjælper med analyse af netværksprotokoller, test af webapps og pakkesniffing.

Nmap bruges til netværksopdagelse, Nessus til sårbarhedsscanning og Metasploit til udvikling af exploit. Disse værktøjer simulerer angreb fra den virkelige verden.

Pentest-tools.com kan opdage åbne porte, almindelige sårbarheder og kritiske sårbarheder i cloud-miljøer. Det gør det muligt for sikkerhedsteams og penetrationstestere at foretage grundige vurderinger.

Platformen understøtter også rapportskrivning, kreative hacking-workflows og etiske udnyttelsesteknikker. Disse forbedrer sikkerheden på hjemmesider og aktiver i forskellige miljøer.

g2 2023

G2 2023 er en platform til værktøjer til penetrationstest. Den hjælper med at finde sårbarheder i netværk og webapplikationer. Platformen indeholder værktøjer som Nmap til scanning af netværk, Nessus til vurdering af sårbarheder og Metasploit til udnyttelse af sårbarheder.

G2 2023 tilbyder også Wireshark til analyse af netværksprotokoller, Hashcat til knækning af adgangskoder og John the Ripper til test af adgangskoder. Disse værktøjer hjælper med at opdage kritiske sårbarheder i databaser og hjemmesider.

Platformen giver testere mulighed for at identificere almindelige sårbarheder som SQL-injektion i webapps og åbne porte i cloud-miljøer. Den hjælper også med at finde sårbarheder i trådløse netværk. G2 2023 understøtter automatiseret scanning og udnyttelse af aktiver, hvilket gør det lettere for sikkerhedsteams og netværksadministratorer. Derudover fokuserer det på rapportskrivning og innovative hackingteknikker, hvilket gør det til et førende valg inden for penetrationstestværktøjer i foråret 2023.

SC Awards 2022

De vindende pentesting-værktøjer fra SC Awards 2022 dækker forskellige kategorier som netværkssikkerhed, sårbarhedsscanning, test af webapplikationer og udnyttelse. Disse værktøjer hjælper med at identificere og rette kritiske sårbarheder i hjemmesider, databaser og netværksprotokoller.

Automatiserede scannere som Nessus og Metasploit, sammen med manuelle værktøjer som Wireshark og Hashcat, hjælper med detaljeret analyse, finder åbne porte, almindelige sårbarheder og potentielle punkter for udnyttelse.

SC Awards 2022 anerkender disse værktøjers fortræffelighed og viser vigtigheden af kreativ hacking, rapportskrivning og etisk praksis inden for cybersikkerhed. Disse værktøjer sætter en standard for netværksadministratorer, penetrationstestere og sikkerhedsteams og hjælper dem med at styrke deres forsvar mod nye trusler og sofistikerede angreb i foråret 2023.

Nøglefunktioner i pentesting-værktøjer

Kortlægning af angrebsflade

Når pentestere kortlægger angrebsflader, bruger de forskellige værktøjer og teknikker til at finde og analysere mulige indgangspunkter for cyberangreb. Disse værktøjer kan omfatte netværksscannere som nmap, sårbarhedsscannere som Nessus og exploitation frameworks som Metasploit.

Ved at se på almindelige sårbarheder i webapplikationer, databaser, netværksprotokoller og meget mere kan pentestere identificere vigtige sårbarheder, der kan udnyttes. Denne forståelse af en organisations angrebsflade hjælper med at evaluere sikkerhedsrisici i dens IT-infrastruktur.

Kortlægning af angrebsfladen er vigtig, fordi det hjælper sikkerhedsteams med at prioritere sikkerhedsforanstaltninger for at forbedre de overordnede cyberforsvarsstrategier. Ved f.eks. at finde åbne porte, almindelige sårbarheder og svagheder, der kan udnyttes, kan penetrationstestere give netværksadministratorer og IT-sikkerhedsteams praktisk indsigt.

Ved at adressere disse kritiske sårbarheder kan organisationer etablere de nødvendige sikkerhedsforanstaltninger for at beskytte deres aktiver og data mod potentielle trusler.

Sårbarhedsscanning

Sårbarhedsscanning er vigtig for cybersikkerheden. Den hjælper med at identificere svagheder i systemer og netværk, som kan udnyttes af ondsindede aktører.

Pentesting-værktøjer som nmap, nessus og metasploit bruges ofte til dette formål. Disse værktøjer scanner netværk, databaser, webapplikationer og trådløse netværk for at afdække sårbarheder. Eksempler er SQL-injektion eller svage adgangskoder.

Pentestere og sikkerhedsteams bruger automatiserede scannere til effektivt at vurdere sårbarheder i netværksprotokoller, åbne porte og sikkerhedsbrister. De bruger også værktøjer som hashcat eller john the ripper til at knække adgangskoder og wireshark til at analysere netværkstrafik for potentielle trusler.

Ved at udføre sårbarhedsscanninger og bruge kreative hackingteknikker genererer pentestere detaljerede rapporter om risici, kritiske sårbarheder og afhjælpningsstrategier, så organisationer kan sikre deres aktiver og cloud-miljøer.

Denne tilgang hjælper med at forbedre sikkerhedsworkflows, giver indsigt i huller i netværkssikkerheden og proaktive risikostyringsstrategier.

Scanning af webapplikationer

Værktøjer til scanning af webapplikationer hjælper med at identificere sårbarheder og trusler i webapplikationer.

Ved at udføre regelmæssige scanninger kan pentestere opdage problemer som SQL-injektion, almindelige sårbarheder og kritiske sårbarheder.

Værktøjer som Nessus og Metasploit scanner hjemmesider for åbne porte, netværksprotokoller og svagheder, der kan udnyttes.

Denne proces identificerer ikke kun svagheder, men forbedrer også den overordnede sikkerhed.

Brug af værktøjer som Wireshark, Hashcat eller John the Ripper forbedrer sikkerhedsarbejdsgangene.

Ved at analysere sårbarheder og udarbejde rapporter kan testere styrke sikkerheden mod kreativ hacking.

Regelmæssig scanning er afgørende for at opretholde sikkerheden i cloud-baserede systemer, trådløse netværk og databaser.

Scanning af netværk

Netværksscanning i penetrationstest indebærer brug af værktøjer til at vurdere netværkssikkerheden. Værktøjer som Nmap, Nessus og Wireshark er almindelige i denne proces.

Der bruges metoder som portscanning, sårbarhedsscanning og netværkskortlægning. Ved at analysere åbne porte og sårbarheder kan pentestere finde kritiske svagheder, som angribere kan udnytte.

Netværksscanning hjælper med at identificere svagheder i aktiver som databaser og webservere. Det giver sikkerhedsteams mulighed for at løse problemer, før de bliver udnyttet.

Data fra scanningsaktiviteter hjælper med at skabe detaljerede rapporter til netværksadministratorer. Disse rapporter skitserer risici og foreslår tiltag til at forbedre sikkerheden.

Udnyttelse

Teknikker til udnyttelse af cybersikkerhed involverer brug af sårbarheder i netværk og webapplikationer til at kompromittere sikkerheden. Værktøjer som Nmap, Nessus og Metasploit hjælper pentestere med at finde og udnytte sårbarheder som SQL-injection eller svage passwords.

Pentesters bruger automatiseret scanning og manuel test til at afdække kritiske systemsårbarheder. Når de er identificeret, hjælper udnyttelsesværktøjer med at få uautoriseret adgang til følsomme data eller systemer.

Organisationer kan forsvare sig mod udnyttelse ved regelmæssigt at teste netværk og webapplikationer med værktøjer som Wireshark. Det er også vigtigt at analysere åbne porte og netværksprotokoller.

Ved at lappe almindelige sårbarheder kan organisationer styrke sikkerheden for at forhindre uautoriseret adgang til deres aktiver. Penetrationstestere spiller en vigtig rolle i at simulere angrebsscenarier fra den virkelige verden og rapportere om opdagede sårbarheder.

Udnyttelsesværktøjer er afgørende i det stadigt skiftende cybersikkerhedslandskab for at identificere og afhjælpe svagheder og styrke netværksmiljøer mod potentielle trusler.

Vigtigheden af Pentesting-værktøjer i cybersikkerhed

Pentesting-værktøjer hjælper med at styrke cybersikkerhedsforsvaret.

De identificerer sårbarheder i netværksaktiver og webapplikationer.

Værktøjer som Nmap, Nessus og Metasploit simulerer angreb fra den virkelige verden.

Det hjælper med at afdække kritiske sårbarheder, der kan udnyttes.

De analyserer netværksprotokoller, åbne porte, sårbarheder og exploits.

Det hjælper med at prioritere afhjælpningsindsatsen effektivt.

Automatiserede scannere som Wireshark og hashcat strømliner testningen.

De genererer omfattende rapporter om sikkerhedsstatus.

Pentesting-værktøjer forbedrer samarbejdet mellem offensive og defensive teams.

Indsigter og resultater kan deles for at forbedre sikkerhedsarbejdsgangene.

Teams kan arbejde sammen om at implementere robuste sikkerhedsforanstaltninger.

Ved at bruge værktøjer som Aircrack-ng og John the Ripper kan sikkerhedsteams styrke forsvaret.

Grundig analyse, knækning af adgangskoder og fingeraftryk af webapplikationer styrker forsvaret.

Effektiv rapportskrivning og løbende test hjælper med at adressere sikkerhedshuller proaktivt.

Det beskytter den digitale infrastruktur mod potentielle brud.

Samarbejde mellem offensive og defensive sikkerhedsteams

Under penetrationstest bruger offensive sikkerhedsteams værktøjer som Nmap, Wireshark, Nessus og Metasploit. Disse værktøjer hjælper dem med at finde sårbarheder i netværk, databaser, webapplikationer og andre aktiver.

Alt-i-en-platformen til effektiv SEO

Bag enhver succesfuld virksomhed ligger en stærk SEO-kampagne. Men med utallige optimeringsværktøjer og -teknikker at vælge imellem kan det være svært at vide, hvor man skal starte. Nå, frygt ikke mere, for jeg har lige det, der kan hjælpe dig. Jeg præsenterer Ranktracker alt-i-en platformen til effektiv SEO

Vi har endelig åbnet for gratis registrering til Ranktracker!

Opret en gratis kontoEller logge ind med dine legitimationsoplysninger

Ved kreativt at hacke sig ind i systemer afdækker de kritiske sårbarheder som SQL-injektioner, åbne porte og almindelige svagheder, som angribere kan udnytte.

Når disse sårbarheder er fundet, skal offensive sikkerhedsteams fortælle defensive sikkerhedsteams om dem. Dette samarbejde indebærer at dele detaljerede rapporter om udnyttelsesteknikker, sårbarheder og anbefalede arbejdsgange for at forbedre sikkerhedsforsvaret.

Strategier som regelmæssige møder, fælles analyse af angrebsdata og træningssessioner i nye pentesting-værktøjer som Parrot OS eller Aircrack-ng kan hjælpe begge teams med at arbejde sammen. Dette samarbejde kan styrke sikkerhedsforsvaret og beskytte mod cybertrusler, især i komplekse miljøer som cloud eller trådløse netværk.

Det vigtigste at tage med

Oplev de bedste pentesting-værktøjer, der er vigtige for cybersikkerhedsforanstaltninger. Disse værktøjer hjælper med at finde sårbarheder i systemer og netværk for at opnå stærk sikkerhed.

Der findes forskellige muligheder, så organisationer kan vælge værktøjer, der passer til deres behov og øger deres sikkerhed. Målet er at forbedre den overordnede sikkerhed.